Nuestra sed de desafíos es insaciable:

level08@nebula:/home/flag08$ ls -al

total 14

drwxr-x--- 2 flag08 level08 86 2012-08-19 03:07 .

drwxr-xr-x 1 root root 160 2012-08-27 07:18 ..

-rw-r--r-- 1 flag08 flag08 220 2011-05-18 02:54 .bash_logout

-rw-r--r-- 1 flag08 flag08 3353 2011-05-18 02:54 .bashrc

-rw-r--r-- 1 root root 8302 2011-11-20 21:22 capture.pcap

-rw-r--r-- 1 flag08 flag08 675 2011-05-18 02:54 .profile

Salvo que nos estén engañando, parece una típica captura de tráfico de red. Solo por curiosidad...

Linux 2.6.38-8-generic-pae (::ffff:10.1.1.2) (pts/10)

wwwbugs login: @f&NV.

...

Password: Nf&Nat

...

Login incorrect

wwwbugs login: df&N

...

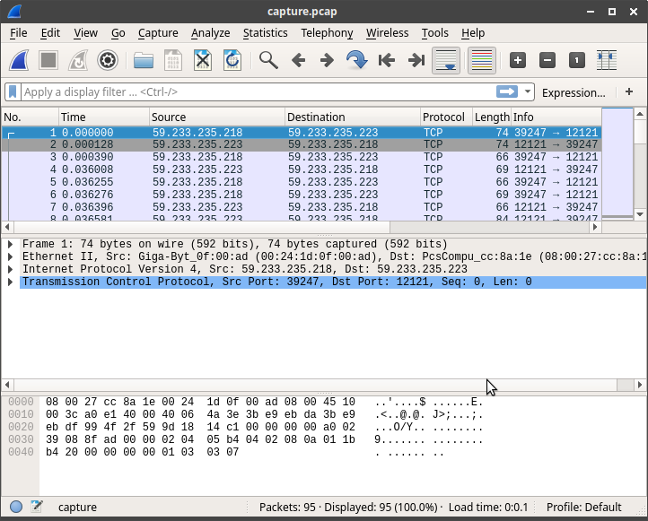

He eliminado las cadenas sin sentido, el resto pinta interesante. Hagamos un análisis de verdad, para ello volcamos el fichero a nuestro host donde disponemos de la fantástica herramienta Wireshark:

dpc@kernelinside:~$ scp level08@192.168.56.101:/home/flag08/capture.pcap capture.pcap

..%..%..&..... ..#..'..$..&..... ..#..'..$.. .....#.....'........... .38400,38400....#.SodaCan:0....'..DISPLAY.SodaCan:0......xterm.........."........!........"..".....b........b.... B.

..............................1.......!.."......"......!..........."........".."............. ..

.....................

Linux 2.6.38-8-generic-pae (::ffff:10.1.1.2) (pts/10)

..wwwbugs login: l.le.ev.ve.el.l8.8

..

Password: backdoor...00Rm8.ate

.

..

Login incorrect

wwwbugs login:

Queda demostrado que el usuario tiene los dedos demasiado gordos y se equivoca con frecuencia al teclear. El password final es

backd00Rmate:

level08@nebula:/home/flag08$ su flag08

Password:

sh-4.2$ getflag

You have successfully executed getflag on a target account

Pwned!

No hay comentarios:

Publicar un comentario